解读斯诺登文件(第三部分)

转载自:https://libroot.org/posts/going-through-snowden-documents-part-3/

2013年11月, 《纽约时报》首次披露“宝藏地图”(TREASURE MAP)项目时,报道的重点是美国国家安全局(NSA)的一项计划。根据该机构自身的文件,该计划创建了一张“近乎实时的全球互联网交互式地图”,可以“随时随地绘制任何设备”。这项功能听起来很强大,但其重点在于地图绘制和可视化。

完整文件揭示了其更深层的目的。

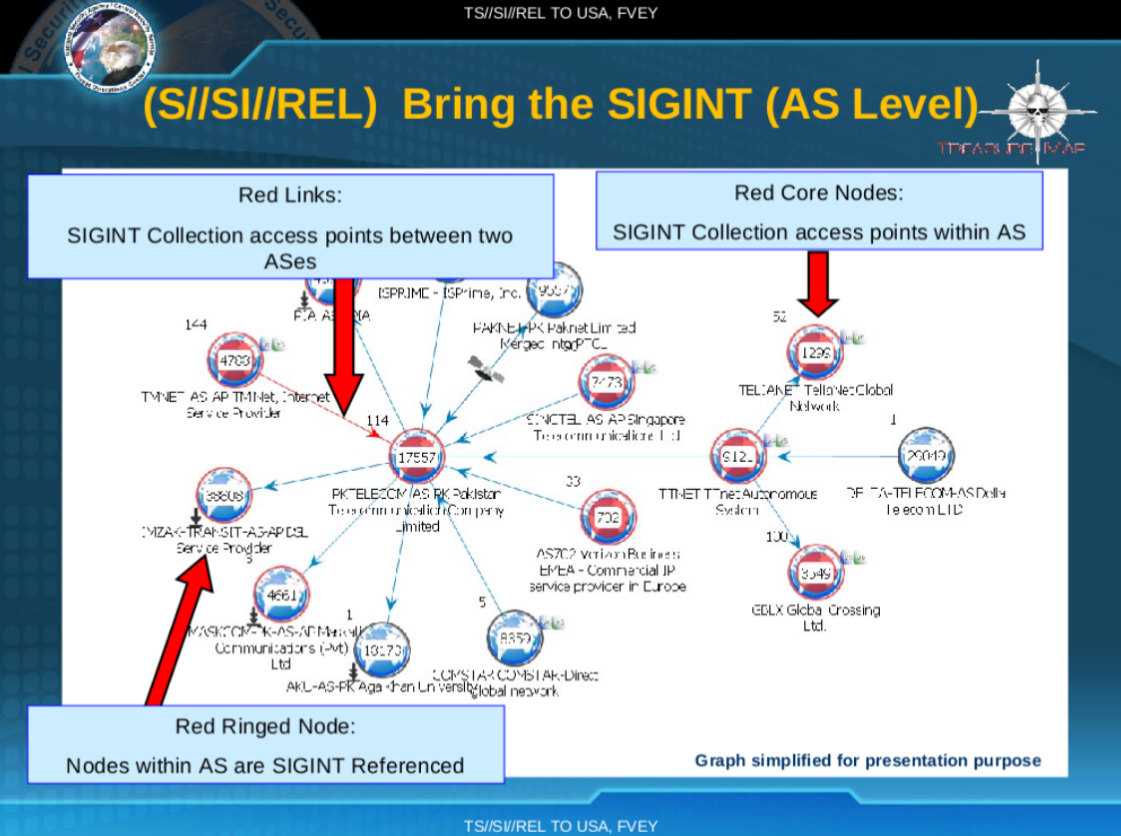

“寻宝图”(TREASURE MAP)并非仅仅用于监视互联网和电信基础设施。美国国家安全局(NSA)自身的文件(由《明镜周刊》于2014年9月公布)列出了该项目的用途,其中包括“计算机攻击/漏洞利用规划”。在“寻宝图”图表中以红色标记的网络并非仅仅处于监控之下;它们已被渗透,并安装了文件中所谓的“AS内部信号情报收集接入点”。在情报术语中,这些接入点代表着监视和进攻行动的立足点。

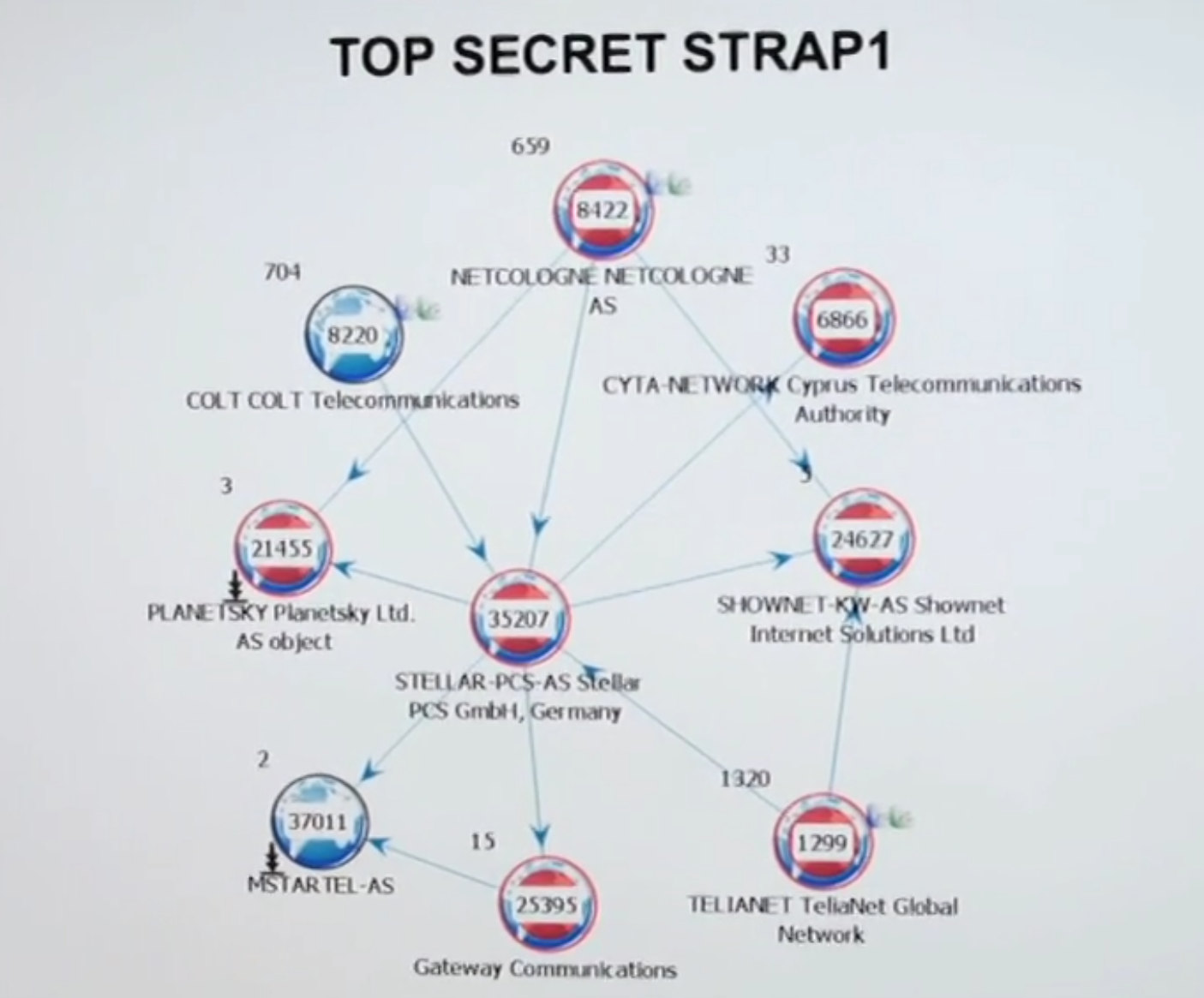

《明镜周刊》2014年的报道重点关注了此事对德国的影响:受影响的卫星运营商Stellar、IABG和Ce-Tel;区域互联网服务提供商Netcologne;以及德国电信。该报道一度成为头条新闻,内容似乎也十分全面。

但对同一份文件进行系统分析后发现,报道遗漏了至少20家横跨三大洲、被标记为遭到入侵的大型电信运营商;这些运营商的网络被渗透,基础设施被访问,路由系统被映射。名单中包括一些盟国运营商,例如TeliaNet(TeliaSonera)、Verizon Business Europe、新加坡电信、意大利电信Sparkle、塞浦路斯电信管理局、TM Net和TTNET(土耳其电信),这些运营商从未在任何新闻报道中被提及。

十多年后,根据这些文件,这是美国国家安全局和英国政府通信总部入侵的网络提供商的(几乎)完整列表——据我们所知,该列表在其他地方还没有被报道过。

列表中的公司名称和 AS 编号均按照原始资料中的记录方式列出。

| 公司名称 | 作为 | 国家/地区 |

|---|---|---|

| CW Cable and Wireless plc | AS1273 | 英国 |

| 塞浦路斯电信管理局 (CYTA-NETWORK) | AS6866 | 塞浦路斯 |

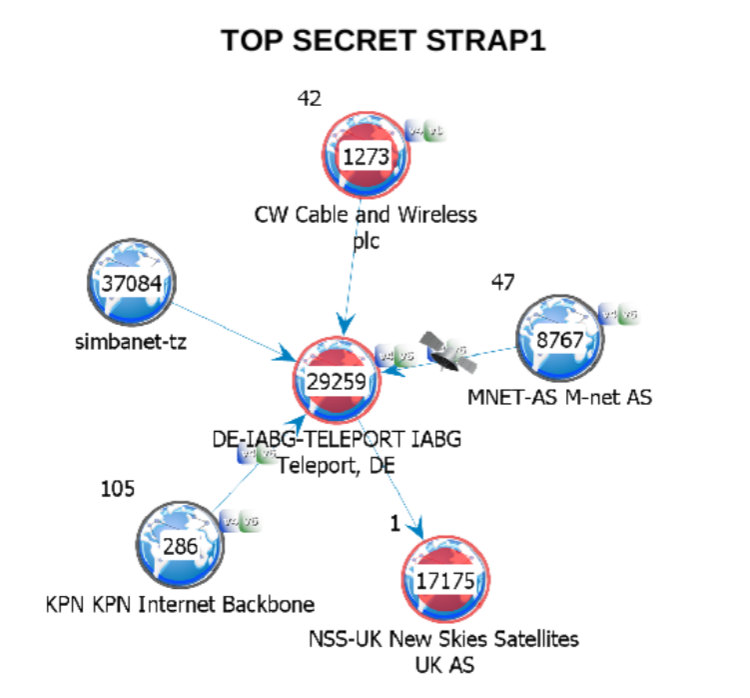

| DE-IABG-TELEPORT IABG 传送,德国 | AS29259 | 德国 |

| 德国电信股份公司 | - | 德国 |

| Gateway Communications | AS25395 | 比利时 |

| GBLX Global Crossing Ltd. | - | 全球 |

| 国际通信卫星组织全球 | AS22351 | 美国 |

| NETCOLOGNE NETCOLOGNE AS | AS8422 | 德国 |

| NSS-UK 新天空卫星英国 AS | AS17175 | 英国 |

| NTT通信公司 NTT美国公司 | - | 日本 |

| PKTELECOM AS PK 巴基斯坦电信有限公司 | AS17557 | 巴基斯坦 |

| PLANETSKY Planetsky Ltd. AS object | AS21455 | 塞浦路斯 |

| SHOWNET-KW-AS Shownet Internet Solutions Ltd | AS24627 | 科威特 |

| 新加坡电信有限公司 | AS7473 | 新加坡 |

| STELLAR-PCS-AS Stellar PCS GmbH,德国 | AS35207 | 德国 |

| 意大利电信闪耀 | AS6762 | 意大利 |

| TELIANET TeliaNet 全球网络 | AS1299 | 瑞典、芬兰 |

| TMNET AS AP TMNet互联网服务提供商 | AS4788 | 马来西亚 |

| TTNET TTnet 自治系统 | - | 火鸡 |

| Verizon Business 是欧洲的商业 IP 服务提供商。 | AS702 | 欧洲 |

截图来自《明镜周刊》的《Stellar》视频。

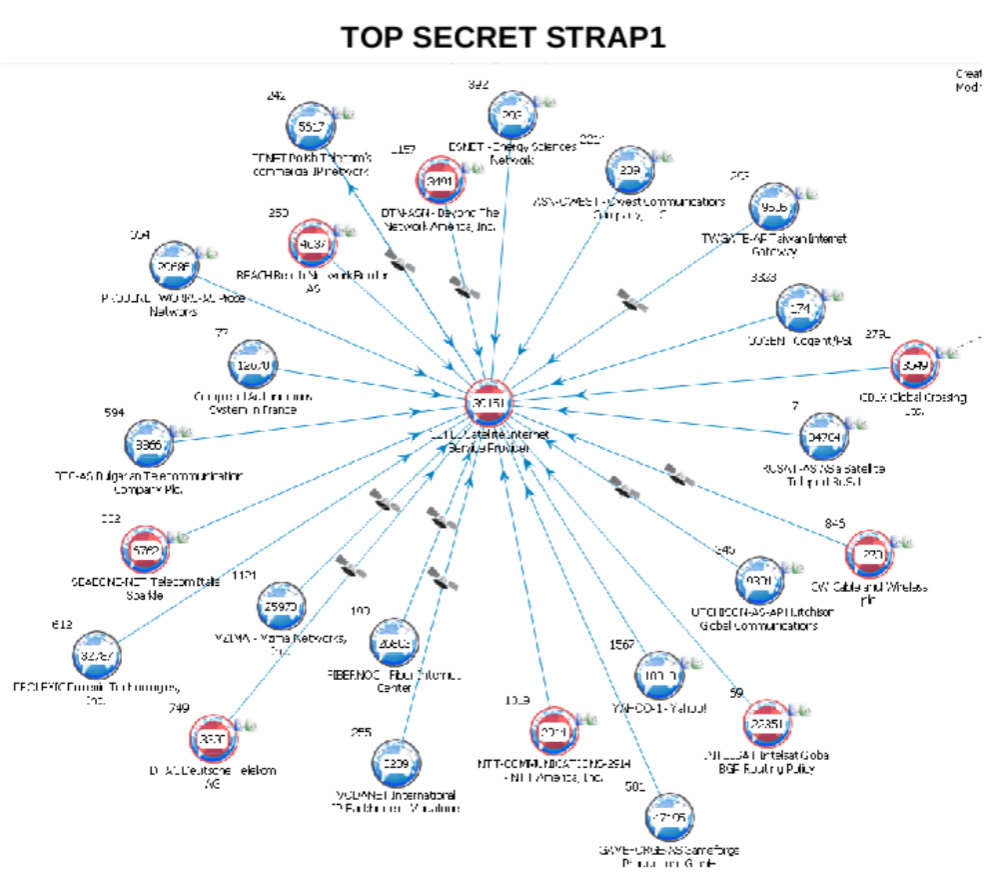

标记为“红色核心节点”的其他提供商。第 12 页和第 17 页,卫星遥测站知识。

藏宝图演示文稿第26页展示了其他“红色核心节点”提供商:“坏人无处不在,好人总在某个地方! ”

“寻宝图”系统具有双重用途:绘制全球互联网基础设施图,并识别监视和攻击行动的立足点。该系统汇总来自多个来源的数据,创建覆盖整个互联网的综合网络拓扑图。美国国家安全局 (NSA) 和英国政府通信总部 (GCHQ) 通过计算机网络利用 (CNE) 行动建立“信号情报收集接入点”的网络被标记为“红色核心节点”。

给机器喂料

除了渗透到上述电信运营商之外,TREASURE MAP 还利用来自多个来源的数据绘制了更广泛的互联网基础设施图。

网络测量数据:该系统每天从包括 CAIDA 的学术 Archipelago 项目(每天约 1000 万条路由追踪)在内的来源接收约 1600 万至 1800 万条路由追踪。

PACKAGEDGOODS 隐蔽服务器(每天约 650 万台,来自全球 13 个“不知情的数据中心”),以及 Akamai 等商业供应商。

信号情报:至少有 15 个机密收集程序为 TREASURE MAP 提供情报,包括 BLACKPEARL(信号情报会话数据和路由器识别)、DISCOROUTE(来自 CNE 的路由器配置文件和被动收集)、MASTERSHAKE(卫星和 WiFi 拦截)和 JOLLYROGER(来自 TAO 植入计算机的元数据)。

其他来源:来自公共和商业来源的 BGP 路由数据、DNS 记录、IP 地理位置数据、WiFi 网络信息、VPN 端点和操作系统指纹,每天覆盖 3000 万至 5000 万个唯一的 IP 地址。

僵尸网络

2010 年 5 月的一份文件(第 25 页)描述了另一个信息来源:被入侵的僵尸网络计算机。在代号为“反抗战士”(DEFIANTWARRIOR)的行动中,美国国家安全局(NSA)使用“敌意收购”技术控制了犯罪分子和外国的僵尸网络。这些被入侵的计算机被重新用于在互联网上进行路由追踪,并将结果直接输入到“寻宝图”(TREASURE MAP)系统中。

该文件描述了如何使用“QUANTUMBOT”技术:利用TURMOIL(被动收集平台)识别僵尸网络流量,然后利用TURBINE(主动注入系统)发送人头攻击数据包,从而控制僵尸程序。截至2010年5月,该行动已在多个国家/地区控制了数百个僵尸程序。

收藏的深度

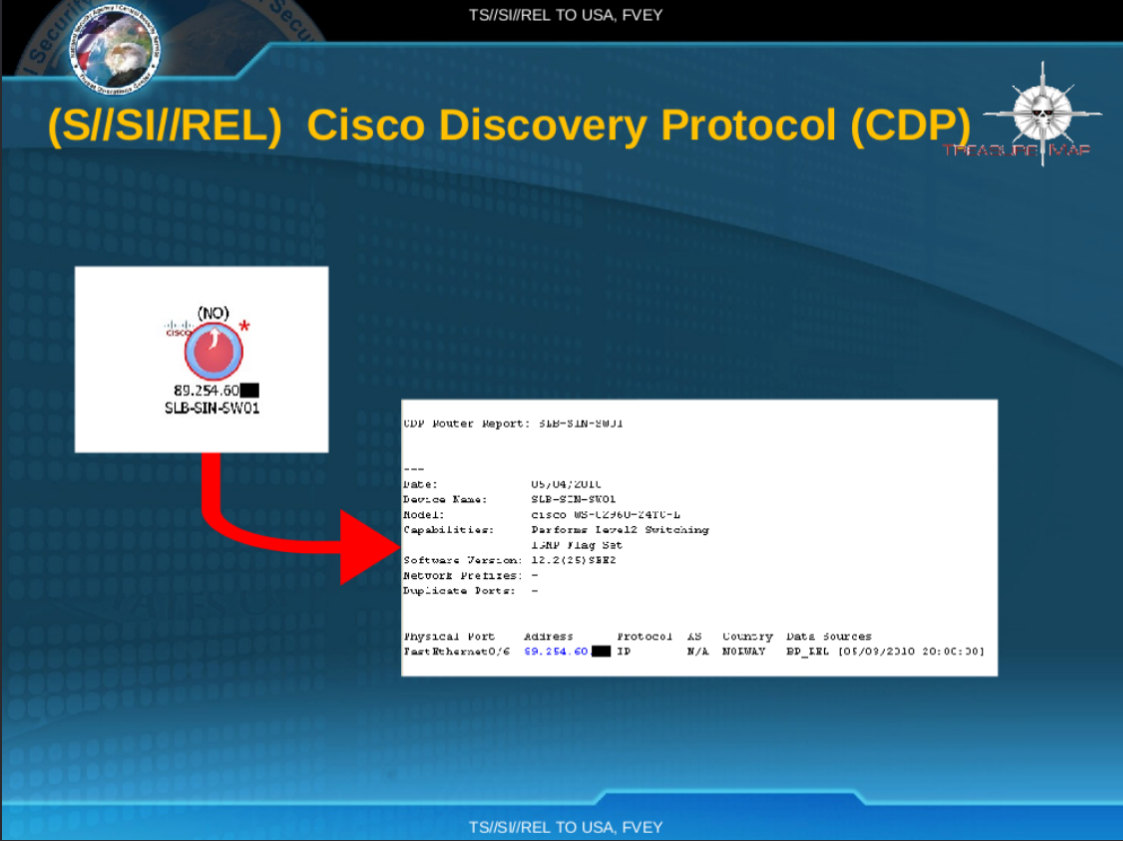

除了网络层面的拓扑结构之外,TREASURE MAP 还收集了设备层面的信息。2010 年思科发现协议 (CDP) 的一份报告展示了其信息的精细程度。

“坏人无处不在,好人总在某个地方!”(文件第30页)

除了标记为红色的自主系统外,这些文件还包含设备级的网络渗透证据。一份日期为 2010 年 5 月 3 日的思科发现协议 (CDP) 报告显示,位于挪威、IP 地址为 89.254.60.[已编辑] 的网络交换机已被标记为已入侵。

该设备被识别为一台 Cisco WS-C2960-24TC-L 交换机,执行“二层交换”功能,这意味着它运行在网络的数据链路层,通常用于建筑物或设施内的本地基础设施,而非骨干路由。其 IP 地址位于 89.254.0.0 至 89.254.63.255 范围内,该地址范围于 2010 年分配给了Schlumberger Information Technology Services Norge AS 公司。

斯伦贝谢(SLB)是全球最大的油田服务公司,为全球石油行业提供技术和基础设施。在挪威,这包括为北海石油作业、海上平台和钻井活动提供服务的通信基础设施。

该条目提供了设备的详细信息:包括确切的型号、软件版本、物理端口配置和网络拓扑结构。这种详细程度表明正在进行主动网络侦察。

数据源以“BP_”开头。根据“寻宝图”文件中的命名模式,“BP”很可能指的是“黑珍珠”(BLACKPEARL),这是美国国家安全局(NSA)在文件中描述的一种信号情报工具,可提供“信号情报会话五元组、已识别的路由器、路由协议和信号情报接入点”。其他泄露的NSA文件将“黑珍珠”描述为能够自动将数字网络情报(DNI)信息和网络特征与信号情报系统中的调查收集数据进行关联,并生成关于VPN、网络接入点和路由器配置的报告。该工具旨在帮助分析人员查找网络访问权限或收集有关正在评估的网络的信息。

但是如何做到呢?

斯诺登泄露的其他文件表明,这些接入点是通过CNE行动建立的。“宝藏地图”(TREASURE MAP)是美国国家安全局(NSA)标准CNE分析工具包的一部分。NSA在2009年10月的一份演示文稿中将“宝藏地图”列为处理网络数据的CNE分析项目之一。该演示文稿将CNE数据收集描述为“配置文件、注册表、网络信息”——即文档中可见的路由器配置信息。

信号情报开发分析师的培训材料将 TREASURE MAP 列为常规工具,与 DISCOROUTE、BLACKPEARL 和 XKEYSCORE 等数据库系统并列。

文件并未详细说明所使用的具体技术。《明镜周刊》2014年的调查联系了受影响的公司,告知他们网络入侵事件。这些公司的反应表明他们毫不知情:当看到英国政府通信总部(GCHQ)的访问权限证据时,Stellar公司的首席执行官脱口而出“操!”。德国电信则表示:“外国情报机构入侵我们的网络是完全不可接受的。”德国电信和Netcologne的安全团队都进行了调查,但没有发现任何可疑的机制或数据流。

《明镜周刊》联系了文件中提到的11家非德国供应商。其中四家作出回应,均表示已检查过各自的系统,未发现任何违规行为。

目标公司的安全团队无法检测到入侵,这表明使用了复杂的CNE技术,这些技术要么没有留下任何取证痕迹,要么在建立访问权限后就被清理掉了。

CNE针对电信基础设施的行动可以采用多种技术。

隐蔽技术利用:美国国家安全局 (NSA) 和英国政府通信总部 (GCHQ) 可能利用复杂的黑客技术在无需任何内部人员知情的情况下渗透网络。众所周知,这两个机构会利用路由器、网络设备和管理系统中的漏洞。描述针对比利时通信公司 (Belgacom) 的行动的文件显示,GCHQ 使用高级漏洞利用技术(量子插入攻击)入侵员工计算机,然后转向内部网络基础设施。类似的技术可以解释在未经公司合作的情况下如何获得路由器级别的访问权限。

内部人员合作:目标公司内部人员,无论是自愿提供情报的人员还是已被收买的员工,都可能提供访问权限。一名拥有相应凭证的内部人员即可提供配置文件、访问凭证,或创建后门以实现持久访问。这无需管理层知晓,而且如果内部人员维护了运行安全,安全团队几乎不可能检测到。

秘密企业合作:一些公司可能在法律强制、国家安全信函或情报协议下提供了访问权限,但他们不能公开承认这一点。

政府协助获取:这些公司运营所在国的国家情报机构可能已根据情报共享协议,向美国国家安全局/英国政府通信总部 (NSA/GCHQ) 提供了访问其国内电信基础设施的权限。例如,瑞典联邦无线电管理局 (FRA)长期以来一直与美国国家安全局合作。如果瑞典情报机构拥有访问 TeliaSonera 网络的合法权限,他们本可以与“五眼联盟”伙伴国共享该权限。这在瑞典法律下可能合法,但很可能仍属机密。

供应链拦截:众所周知,美国国家安全局(NSA)的TAO部门会在运输过程中拦截网络设备,并在设备到达客户手中之前植入后门。如果这些电信运营商部署的路由器或交换机在安装前已被入侵,那么这些公司本身可能对此毫不知情。德国《明镜周刊》2013年12月公布的文件显示,NSA为此维护着一个名为“高级网络技术”(ANT)的设备植入和技术目录。

第三方管理系统:许多电信公司使用第三方网络管理平台、监控系统或基于云的基础设施管理工具。如果美国国家安全局/英国政府通信总部攻破了这些中间系统,他们无需直接渗透到每家公司的基础设施,即可同时监控多个网络。

20多家主要运营商(包括多家国有运营商)的大规模、持续性接入表明,这些CNE技术可能采用了多种组合方式。文档区分了“红色核心节点”(自治系统内部的接入点)和“红色链路”(自治系统之间的接入点),这既包括网络内部的路由器级接入,也包括对网络间连接的接入。

目前尚不清楚的是,针对哪些目标使用了哪些具体的 CNE 技术,是否有任何访问是由从未通知本国国有电信公司的政府授权的,以及这些接入点如今是否仍然活跃。

谁有权访问——除了美国国家安全局和英国政府通信总部之外

“宝藏地图”文件揭示,该系统在三个独立的机密网络上运行,表明其访问权限远远超出了美国国家安全局和英国政府通信总部:

- NSANet——美国国家安全局的内部网络,与五眼联盟伙伴共享。

- JWICS(联合全球情报通信系统)——由整个美国情报界使用,包括中央情报局、国防情报局、联邦调查局和其他 15 个机构。

- SIPRNet(秘密互联网协议路由器网络)——美国国防部的机密网络,可供所有军种的军事情报部门访问。

- 2011 年美国国家安全局内部通讯宣布发布新的“宝藏地图”,其中指出:“任何拥有有效 PKI 证书并能访问 NSANet 或 Intelink 的人都可以访问该系统。”

这意味着被渗透的电信网络不仅仅是美国国家安全局或英国政府通信总部信号情报行动的目标。受损的基础设施已被绘制成图,并可供美国军方和情报机构的分析人员访问。

未知之处

- 受影响的政府是否知道其国有运营商的网络已被入侵。

- 任何访问是否通过情报共享协议获得合法授权。

- 公司究竟是真不知情还是暗中同谋?

- 这些接入点目前是否仍然可用。

- 收集了哪些数据以及如何使用这些数据,以及“接入点”本身是如何被使用的。

《明镜周刊》2014年的报道指出,一些德国电信运营商遭到入侵,并提到文件中还标记了11家非德国运营商,但该报道主要关注德国国内的情况。此后,没有报道提及这些非德国运营商。

尽管部分页面的图像质量有所下降,但已发布的文档中仍然包含至少 20 个被标记为已入侵的网络的可识别 AS 编号和公司名称。

这些材料记录的盟军电信基础设施遭受系统性破坏的事件,其规模远超公开报道的范围。此次行动的范围涵盖北约成员国、五眼联盟伙伴国的邻国,以及横跨三大洲的国有关键基础设施,而这一情况在十多年间一直未被披露。