解读斯诺登文件(第一部分)

转载自:https://libroot.org/posts/going-through-snowden-documents-part-1/

我们正在构建一个全面的档案和分析项目,旨在研究爱德华·斯诺登泄露的已发布文件。我们的方法是系统地审查每一份现有文件,尤其关注自2013年首次披露以来鲜为人知的细节和信息。在此过程中,我们将发布文章,重点介绍此前未曾报道过的有趣发现。该项目预计将于2026年中后期完成并向公众发布。

这是我们“解读斯诺登文件”系列的第一部分。

密级:绝密//通信情报//仅供美国、澳大利亚、加拿大、英国、新西兰参考

日期:2009年10月15日

发布者:The Intercept( 2015年7月1日和2日)

作者:摩根·马奎斯-博伊尔、格伦·格林沃尔德和迈卡·李

虽然《拦截》(The Intercept)网站发布了这份文件,但其相关文章主要关注美国国家安全局(NSA)的XKEYSCORE系统,并未对这份文件进行深入分析。该文件仅出现在“与本文一同发布的文档”部分,并未得到专门的解读。学术检索、新闻档案和一般网络搜索均未发现对该文件的任何后续分析或引用。这种重要文件发布后却从未被公开分析的情况,在斯诺登泄露的文件中十分常见。

这份2009年10月发布的33页文件,以幻灯片形式呈现,是美国国家安全局(NSA)的内部培训演示文稿,演示了分析人员如何使用XKEYSCORE搜索和分析通过计算机网络攻击(CNE,NSA对主动黑客行动的称呼)收集的数据。虽然演示文稿以教学示例的形式展示了各种搜索功能,但其中的屏幕截图显示的是真实的监控行动,目标清晰可辨,数据已被捕获。

文档中的截图质量极差,有时甚至难以辨认文本。然而,通过分析上下文和周围文本(或相邻页面),可以相当准确地推断出文本内容。这无疑也是许多文档未能公开进行更深入研究的原因之一,因为许多文档的质量同样很差,文本也杂乱无章。

CNE针对中国国防承包商北方工业公司的行动

这份文件中一项此前未曾公开的重要发现是,美国国家安全局(NSA)曾对中国北方工业公司(Norinco)进行监视。该公司是全球最大的国有国防承包商之一,按收入计算位列全球前100强国防企业之列,并向巴基斯坦、伊朗、委内瑞拉、津巴布韦以及其他数十个国家(其中许多国家与美国关系紧张)出口军用装备。

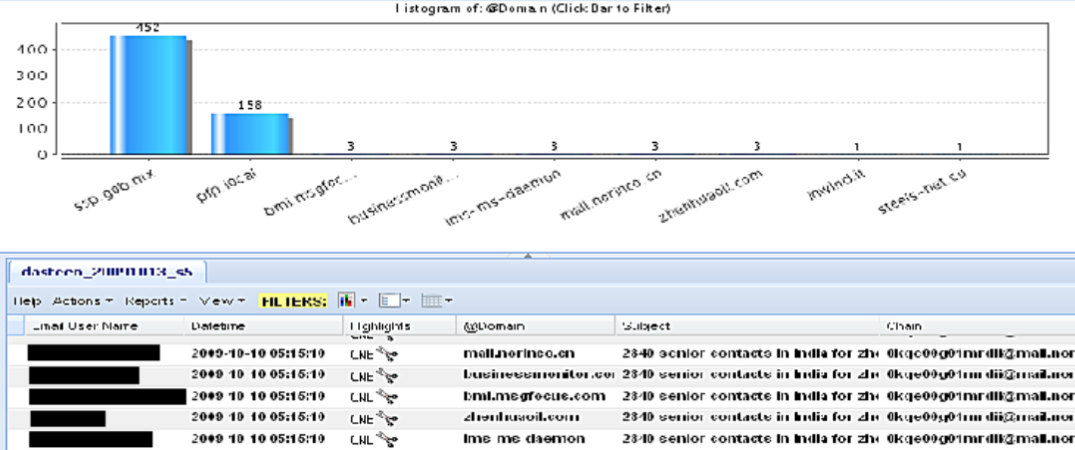

第 18 页的截图展示了 XKEYSCORE 的 Metaviewer 界面,其中包含一个“@域名直方图”视图,该视图以柱状图形式显示了 10 个域名的电子邮件数量,随后是一个包含格式化监控结果的数据表。该查询似乎是一个融合搜索,整合了多个不同的监控目标:墨西哥联邦机构(ssp.gob.mx,452 封邮件;pfp.local,158 封邮件)、与北方工业公司相关的域名(mail.norinco.cn、businessmonitor.com、bmi.msgfocus.com、zhenhuaoil.com 和 lms-ms-daemon,每个域名均显示 3 封邮件)以及另外两个目标(steels-net.cu 和 inwind.it,每个域名均显示 1 封邮件)。这种看似无关的目标在单个查询中的融合,展现了 XKEYSCORE 同时分析多个监控行动的能力。

结果表格中的前五项内容如下:

1电子邮件用户名 | 日期时间 | 亮点 | @域名 | 主题 | 链 2[已编辑] | 2009-10-10 05:15:10 | CNE | mail.norinco.cn | 印度高级联系人(Zh)| 0kqe00g01mrdii@mail.norinco.cn&kate.strut 3[已编辑] | 2009-10-10 05:15:10 | CNE | businessmonitor.com | 印度高级联系人 28-10 位 | 0kqe00g01mrdii@mail.norinco.cn&kate.strut 4[已编辑] | 2009-10-10 05:15:10 | CNE | bmi.msgfocus.com | 印度高级联系人 28-10 位,负责 zh | 0kqe00g01mrdii@mail.norinco.cn&kate.strut 5[已编辑] | 2009-10-10 05:15:10 | CNE | zhenhuaoil.com | 印度高级联系人 28-10 | 0kqe00g01mrdii@mail.norinco.cn&kate.strut 6[已编辑] | 2009-10-10 05:15:10 | CNE | lms-ms-daemon | 印度高级联系人 28-10,负责 zh | 0kqe00g01mrdii@mail.norinco.cn&kate.strut

所有条目均带有“CNE”高亮标签,表明数据来自 CNE 行动,即主动黑客入侵,而非被动网络拦截。关键在于,所有五个条目都具有相同的“Chain”值,表明这是一封电子邮件在穿越北方工业公司电子邮件基础设施的过程中被多个节点捕获。多个域名——businessmonitor.com(新闻邮件发送方)、bmi.msgfocus.com(新闻邮件投递服务)、mail.norinco.cn(北方工业公司的邮件服务器)、zhenhuaoil.com(北方工业公司的子公司)以及 lms-ms-daemon(企业电子邮件基础设施中常用的 Sun Java Messaging Server 的默认域名)——代表了新闻邮件在北方工业公司网络中的路由路径。这表明,美国国家安全局(NSA)实现了对北方工业公司企业电子邮件基础设施的深度渗透,能够监控多个服务器和路由点,而不仅仅是单个拦截点。此次入侵还波及到了振华石油(北方工业公司的石油勘探子公司),表明 NSA 已对整个企业进行了访问。

编辑失败导致 NSA 特工用户名暴露

大多数 XKEYSCORE 搜索界面都会显示一条欢迎信息,其中包含分析师的 NSA 内部用户名。文档中所有用户名均已从屏幕截图中隐去,只有一个用户名因疏忽而未隐去。

在第 9 页的截图中可以看到用户名“ cryerni ”。

这个用户名很可能属于制作这份演示文稿的美国国家安全局(NSA)分析师。根据周围未编辑的字体判断,其长度为七个字符,与首页上被编辑的姓名相符。此外,七个字符的长度也与其他NSA特工在其他文件中使用的用户名相符(更多内容将在后续章节中介绍)。

CNE针对墨西哥联邦执法部门的行动

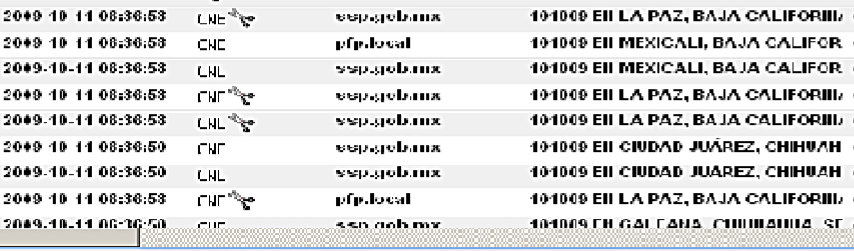

第 18 页的 XKEYSCORE Metaviewer 显示了电子邮件提取结果,表明对墨西哥联邦执法部门从域名 ssp.gob.mx(墨西哥公共安全部)和 pfp.local(墨西哥联邦预防警察)进行了监控。电子邮件主题包括:

1101009 EII 拉巴斯, 下加利福尼亚州 2101009 EII 墨西哥下加利福尼亚州墨西卡利 3101009 EII 华雷斯城, 奇瓦瓦

“EII”很可能是“Estructura de Información de Inteligencia”(情报信息结构)或类似内部报告格式的缩写。日期(101009 = 2009年10月10日)和地点表明,这些是墨西哥联邦警察部队在下加利福尼亚州边境地区和华雷斯城(墨西哥最暴力的城市之一)的每日情报报告。当时正值费利佩·卡尔德龙总统领导的军事反毒集团攻势达到顶峰,贩毒集团之间的战争也愈演愈烈。

美国国家安全局对这些通信的监控可能支持了美国的禁毒行动,识别了被收买的墨西哥官员,并监控了贩毒集团的结构和政府的应对能力。然而,这代表着在墨西哥政府显然不知情或未经同意的情况下,对名义上的盟友的执法机构进行了监控。所有条目都被标记为“CNE”,这再次表明是主动的计算机入侵,而非被动拦截。

CNE针对伊朗海关和铁路的行动

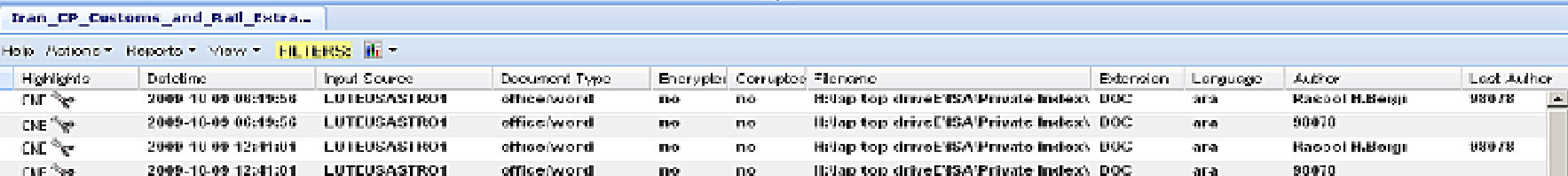

第 17 页出现了另一个有趣的发现,其中显示了名为“伊朗海关和铁路提取文档”的文档元数据提取结果。结果表格显示了从包含“笔记本电脑驱动器”和“私人收件箱”的文件路径中捕获的文档,所有条目在“亮点”列中均标记为“CNE”,这表明美国国家安全局 (NSA) 入侵了一台便携式电脑,该电脑很可能属于在伊朗交通或海关基础设施工作的人员。植入程序执行了完整的目录遍历,并从用户的私人文件夹中提取了 Word 文档。

新监控项目代号

本文件中提及的几个项目代号并未出现在任何其他已公布的斯诺登文件中,也未出现在之前的报道中。在记录斯诺登文件中所有代号的网站 以及其他与美国国家安全局/英国政府通信总部相关的文章和文件中,也未提及这些代号。

TURBOCHASER——该文件将TURBOCHASER描述为美国国家安全局(NSA)用于存储“目标信息”和“未来任务”的数据库,与MARINA(NSA著名的元数据存储库)并存。其名称暗示着对追踪目标(“追逐者”)进行快速循环或高速处理(“涡轮”)。根据上下文,TURBOCHASER可能处理MARINA未涵盖的特定元数据类型或地理区域。该文件对此的简要提及并未提供更多细节。

TUCKER——文档中的引用表明,TUCKER 是一个类似于 UNITEDRAKE(功能齐全、文档完善的 Windows 植入程序)的漏洞利用框架。文档列出了 TUCKER 的子项目,包括 OLYMPUS、EXPANDINGPULLY 和 UNIX,这表明 TUCKER 是一个平台,托管着多个专用有效载荷和/或(后)漏洞利用工具。

SHADOWQUEST、WAYTIDE、GREENCHAOS——这些名称出现在文档中,作为数据收集源标识符。文档显示,它们是向 XKEYSCORE 提供 CNE 数据的输入源。值得注意的是,FOXACID(美国国家安全局用于向目标传播恶意软件的知名漏洞利用服务器系统)也出现在此文档中,其后缀为 FOXACID6654,这表明它不仅用作漏洞利用传播机制,而且在目标系统被攻破后还用作数据收集源标识符。这揭示了 FOXACID 的双重角色:初始入侵途径和持续数据收集基础设施。

所示输入源包括:

- FOXACID6654 - 收集无线调查数据

- SHADOWQUEST35 - 收集无线调查数据

- WAYTIDE1173 - 收集无线情报

- GREENCHAOS15 - 中国键盘记录器数据来源

数字后缀(6654、35、1173、15)可能指定特定的服务器或操作实例,可能对应于地理区域、作战区域或特定的 TAO 团队。

其他

最后,该文件展示了 NSA 的 CNE 能力的几个详细案例,证实了自 2013 年以来更普遍报道的技术,并为其添加了具体背景。

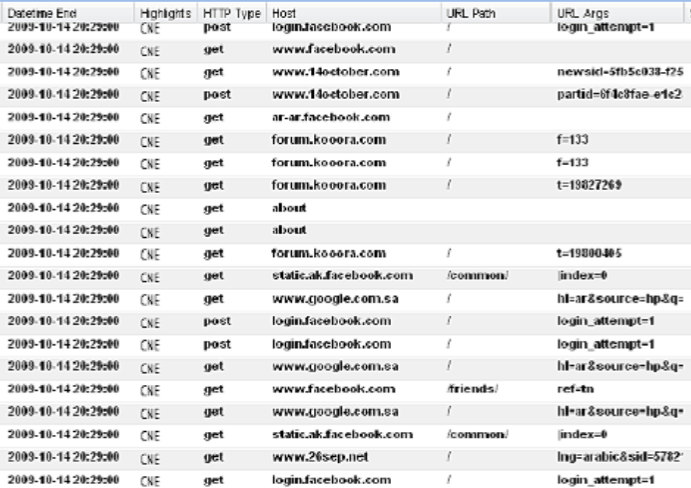

雾谷:HTTP 活动监控

第 19-20 页展示了 FOGGYBOTTOM,它用于监控通过 CNE 行动捕获的 HTTP 活动。FOGGYBOTTOM 是一款计算机植入插件,可记录互联网浏览历史记录,并收集用于访问网站和电子邮件帐户的登录信息和密码。这些页面详细展示了对 2009 年 10 月 14 日案例编号为 YM.VALAGWAADTC(也门)的目标的浏览器监控情况。该系统捕获了:

- 多次尝试登录 Facebook(使用“login_attempt=1” POST 请求登录到 login.facebook.com)

- 阿拉伯语版 Facebook 浏览 (ar-ar.facebook.com)

- 沙特阿拉伯的谷歌搜索(www.google.com.sa,其中“hl=ar”表示阿拉伯语)

- 也门新闻网站(www.14october.com、www.26sep.net、www.althawranews.net)

- 阿拉伯体育论坛(forum.kooora.com - 一个流行的中东体育讨论网站)

监控不仅捕获了URL,还捕获了完整的HTTP请求详情,包括POST数据和URL参数。“dnt_payload/browser”格式化程序会显示目标计算机的本地时间、时区偏移量和HTTP POST表单数据。由于这些数据来自运行在受感染计算机上的CNE植入程序(而非被动网络拦截),因此它捕获的是加密之前的网络流量。无论连接使用的是HTTP还是HTTPS,该植入程序都能看到浏览数据,从而能够全面了解所有浏览活动,包括网络级监控无法看到的加密会话。

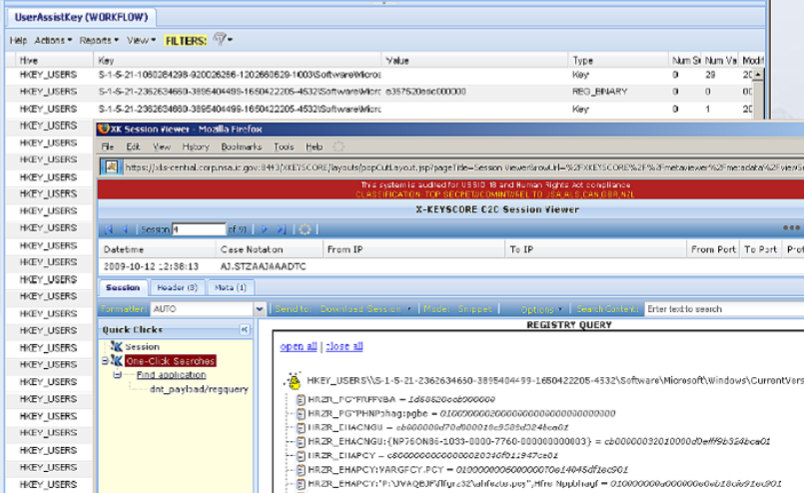

Windows注册表监控

第 26 页展示了 XKEYSCORE 搜索和分析从受感染计算机中提取的 Windows 注册表数据的功能。屏幕截图显示了注册表查询返回的 UserAssist 键;这些 Windows 注册表项记录了用户执行过的每个程序、执行次数以及上次运行时间。Windows 维护这些数据是为了优化用户界面,但当被 NSA 植入程序捕获时,这些数据就变成了详细的取证记录。

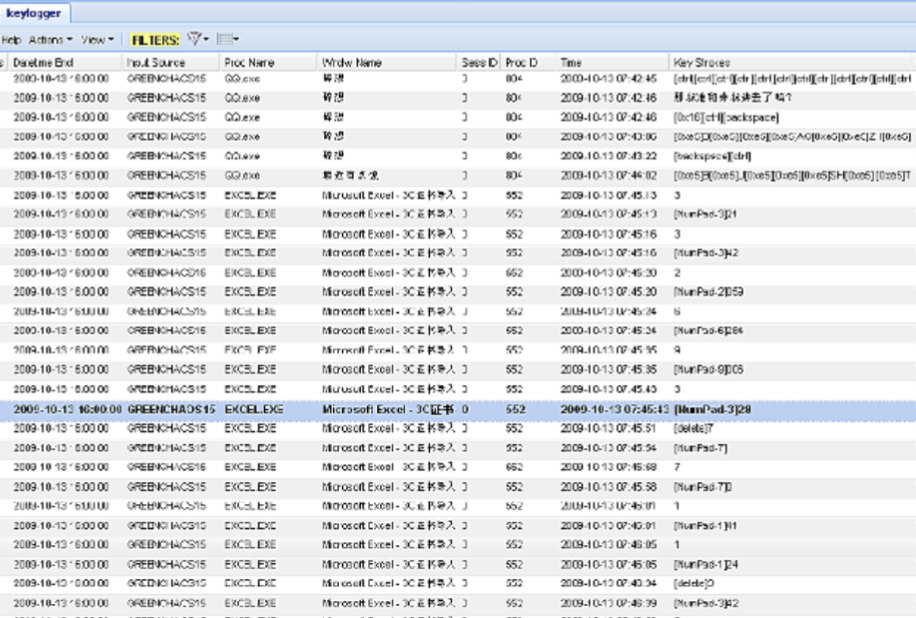

多语言键盘记录器功能

第24-25页展示了XKEYSCORE键盘记录器的功能,其中包含从一台被入侵的电脑(电脑被识别为GREENCHAOS15,位于中国)上实际捕获的击键记录。目标用户正在使用QQ(腾讯旗下的中国最大即时通讯平台)、Microsoft Excel和Microsoft Access。键盘记录器捕获了完整的中文字符输入、控制键序列、特殊字符的十六进制代码、显示对话参与者的窗口标题,甚至包括删除文本和编辑操作。在Excel中,系统记录了每一次击键,包括数字输入、导航输入(删除键、数字键盘输入)和单元格引用(D4、H2、D53等),显示目标用户正在处理一个名为“3C证书导入工作周报0928-1001.xls”(3C证书导入工作周报 09/28-10/01)的电子表格。目标用户似乎是一名负责处理与中国3C认证体系(中国产品安全/质量强制性产品认证)相关的行政工作的办公室职员。这表明美国国家安全局有能力在所有应用程序中捕获多语言击键,并完整保留上下文。

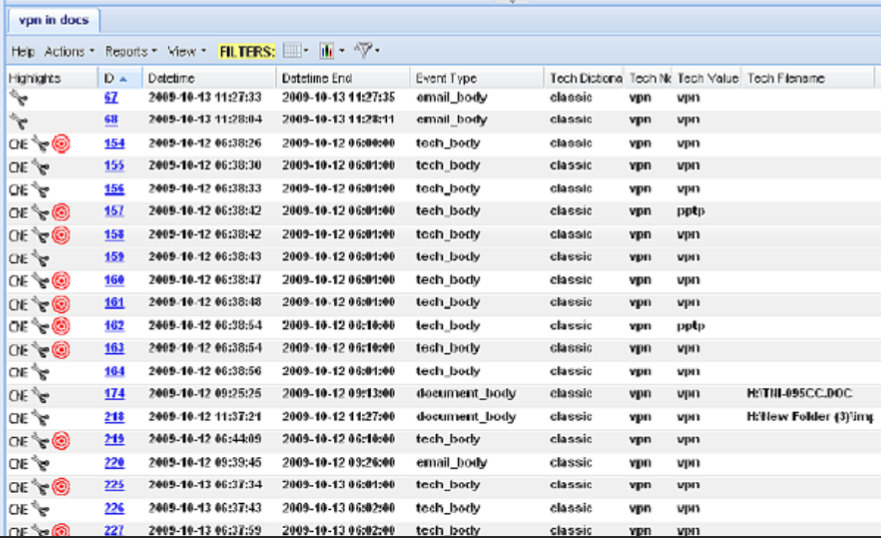

“文档中的 VPN”

该文档还演示了 XKEYSCORE 如何使用通用的“技术字符串”搜索来自动识别和标记分析人员查询的任意关键词。此功能似乎可以作为一套通用系统,用于在缺乏更具体解析器的数据流中查找感兴趣的术语。示例显示,XKEYSCORE 会在各种捕获的数据中标记字符串“vpn”和“pptp”。这些数据包括电子邮件内容(email_body)、本地文档正文(document_body,文件路径类似于 C:\TNI-095CC.DOC)以及从植入程序中窃取的其他原始数据有效载荷(tech_body)。由于几乎所有条目都突出显示了“CNE”,这表明 NSA 植入程序会主动扫描目标的私人文件和通信,以查找这些关键词。由此获得的情报使分析人员能够发现目标的安全态势,识别潜在漏洞,并找到可用于访问特权系统或绘制内部网络拓扑图的凭据或服务器详细信息等信息。

这份文件很好地展现了斯诺登公布的文件中隐藏着大量重要情报。仔细审查可以揭示一些此前未被报道的重要情报行动,例如针对一家中国大型国防承包商的CNE行动。这些发现凸显了系统性审查这些文件的重要性。此外,我们也必须认识到,像本文中那样孤立地分析任何一份文件都存在固有的局限性。对单份文件的分析只能提供一个有限的快照,缺乏必要的背景信息。